مراحل فعالسازی SSH در سوئیچ سیسکو (IOS)

مراحل فعالسازی SSH در سوئیچ سیسکو (IOS)

در ادامه از آکادمی ند، مراحل به صورت گام به گام همراه با دستورات لازم توضیح داده شدهاند. دستورات را به ترتیب در محیط خط فرمان (CLI) سوئیچ خود وارد کنید.

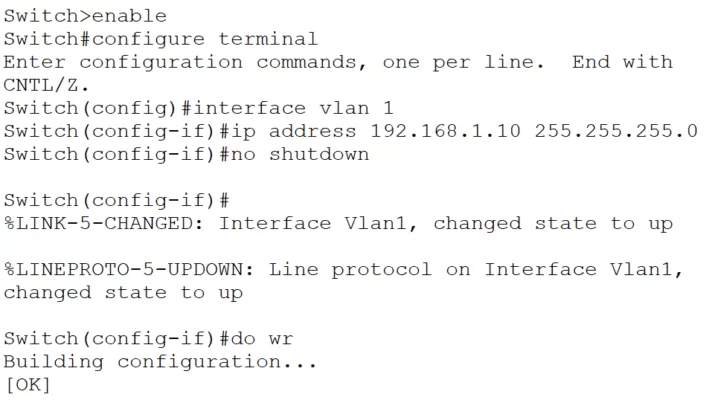

مرحله ۱: ورود به حالت پیکربندی

ابتدا وارد حالت privileged EXEC شده و سپس به حالت global configuration بروید.

Switch> enable

Switch# configure terminal

Switch(config)#

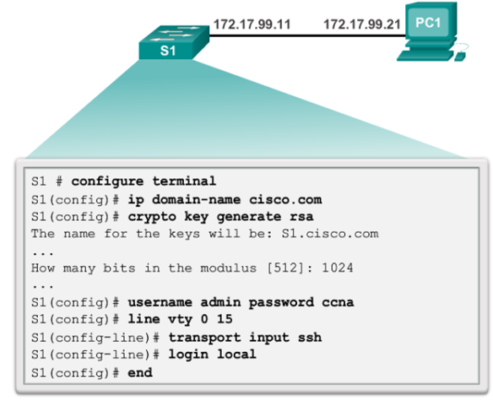

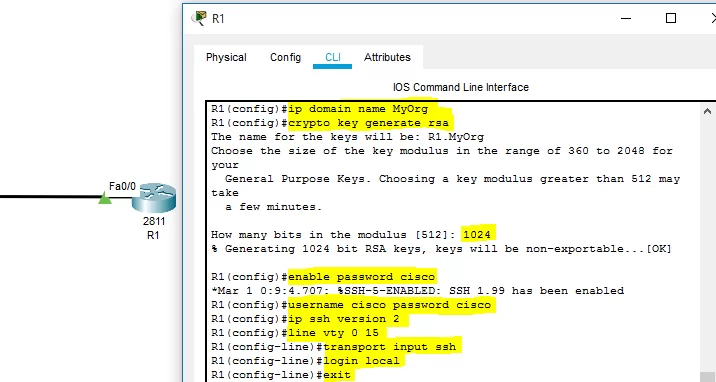

مرحله ۲: تنظیم نام دامنه (Domain Name)

SSH برای تولید کلیدهای رمزنگاری (RSA Keys) نیاز به یک نام هاست (Hostname) و نام دامنه (Domain Name) منحصربهفرد دارد.

- تنظیم Hostname (اختیاری اما توصیه شده):

Switch(config)# hostname MySwitch MySwitch(config)# - تنظیم Domain Name:

MySwitch(config)# ip domain-name yournetwork.localنکته: به جای

yournetwork.localمیتوانید از هر نام دامنه دلخواهی استفاده کنید.

مرحله ۳: تولید کلید رمزنگاری RSA

این کلیدها برای رمزگذاری ترافیک SSH استفاده میشوند. بدون این کلیدها، SSH فعال نخواهد شد.

MySwitch(config)# crypto key generate rsa

پس از وارد کردن این دستور، سوئیچ از شما طول کلید را بر حسب بیت میپرسد. طول کلید بالاتر، امنیت بیشتری را فراهم میکند. طول ۱۰۲۴ یا ۲۰۴۸ انتخابهای مناسبی هستند.

The name for the keys will be: MySwitch.yournetwork.local

Choose the size of the key modulus in the range of 360 to 4096 for your General Purpose Keys. A key modulus of 1024 bits or higher is recommended.

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable...

[OK]

با این کار، SSH نسخه ۱ و ۲ روی سوئیچ فعال میشود.

مرحله ۴: ایجاد یک کاربر محلی (Local User)

برای امنیت بیشتر، بهتر است به جای استفاده از پسورد enable، یک کاربر با نام کاربری و رمز عبور مشخص برای لاگین از طریق SSH تعریف کنید.

MySwitch(config)# username youruser privilege 15 secret YourStrongPassword

youruser: نام کاربری دلخواه شما.privilege 15: بالاترین سطح دسترسی (معادل حالت enable) را به این کاربر میدهد.secret YourStrongPassword: رمز عبور قوی و رمزنگاری شده را برای کاربر تنظیم میکند.

مرحله ۵: پیکربندی خطوط VTY برای پذیرش SSH

در این مرحله، به سوئیچ اعلام میکنیم که برای اتصالات ورودی از راه دور، فقط از پروتکل SSH استفاده کند و لاگین را بر اساس دیتابیس کاربران محلی که در مرحله قبل ساختیم، اعتبارسنجی کند.

MySwitch(config)# line vty 0 15

MySwitch(config-line)# transport input ssh

MySwitch(config-line)# login local

MySwitch(config-line)# exit

line vty 0 15: تمام ۱۶ خط مجازی برای دسترسی از راه دور را انتخاب میکند.transport input ssh: به خطوط VTY دستور میدهد که فقط اتصالات SSH را بپذیرند. برای پذیرش همزمان Telnet و SSH میتوانید از دستورtransport input ssh telnetاستفاده کنید، اما این کار توصیه نمیشود.login local: به سوئیچ میگوید که برای احراز هویت، از دیتابیس کاربران محلی (که با دستورusernameساختید) استفاده کند.

اهمیت امنیتی فعالسازی SSH در برابر Telnet

شاید این سوال پیش بیاید که چرا این همه مرحله برای جایگزینی Telnet لازم است. پاسخ در امنیت نهفته است. پروتکل Telnet تمام اطلاعات، از جمله نام کاربری و رمز عبور شما را به صورت متن ساده (Plain Text) در شبکه ارسال میکند. این بدان معناست که هر کسی با ابزارهای ساده شنود شبکه (Sniffing) میتواند به راحتی اطلاعات ورود شما را سرقت کند. در مقابل، فعالسازی SSH تضمین میکند که تمام ارتباطات شما با سوئیچ، از ابتدا تا انتها، با کلیدهای قدرتمند RSA رمزگذاری میشود. این رمزگذاری، دسترسی غیرمجاز به دستگاه را تقریباً غیرممکن میسازد و اولین قدم برای امنسازی زیرساخت شبکه به شمار میرود.

بررسی و تأیید صحت پیکربندی SSH

پس از اتمام مراحل، بهتر است از صحت تنظیمات خود اطمینان حاصل کنید. برای این کار میتوانید از چند دستور کاربردی استفاده نمایید. دستور show ip ssh اطلاعاتی در مورد نسخه فعال SSH و وضعیت آن به شما نمایش میدهد. همچنین، با استفاده از دستور show run | section line vty میتوانید پیکربندی خطوط VTY را مشاهده کرده و مطمئن شوید که دستورات transport input ssh و login local به درستی اعمال شدهاند. این بازبینی نهایی به شما اطمینان میدهد که فرآیند فعالسازی SSH بدون نقص انجام شده و دستگاه آماده پذیرش اتصالات امن است.

اجباری کردن استفاده از نسخه ۲ SSH

پروتکل SSH دارای دو نسخه اصلی است: نسخه ۱ (v1) و نسخه ۲ (v2). نسخه ۲ از الگوریتمهای رمزنگاری قویتر و مکانیزمهای امنیتی بهتری برخوردار است و نسخه ۱ در برابر برخی حملات آسیبپذیر شناخته میشود. به صورت پیشفرض، پس از تولید کلید RSA، سوئیچ سیسکو هر دو نسخه را میپذیرد. برای افزایش امنیت، قویاً توصیه میشود که سوئیچ را مجبور به استفاده انحصاری از نسخه ۲ کنید. این کار با یک دستور ساده در حالت global configuration انجام میشود: ip ssh version 2. این گام تکمیلی، فرآیند فعالسازی SSH شما را حرفهایتر و نفوذناپذیرتر میکند.

عیبیابی مشکلات رایج در فعالسازی SSH

گاهی ممکن است پس از طی کردن تمام مراحل، اتصال SSH برقرار نشود. یکی از شایعترین دلایل، فراموش کردن یکی از پیشنیازهاست. برای مثال، اگر نام دامنه (ip domain-name) را تنظیم نکرده باشید، کلید RSA به درستی تولید نمیشود. مشکل رایج دیگر، اشتباه در پیکربندی خطوط VTY است؛ ممکن است به جای login local، گزینه دیگری فعال باشد یا دستور transport input ssh فراموش شده باشد. در چنین مواردی، بهترین کار بازبینی گام به گام تنظیمات در running-config است تا اطمینان حاصل کنید که تمام پیشنیازهای فعالسازی SSH به درستی برآورده شدهاند.

خلاصه دستورات فعالسازی SSH

Switch> enable

Switch# configure terminal

Switch(config)# hostname MySwitch

Switch(config)# ip domain-name yournetwork.local

Switch(config)# crypto key generate rsa

(Enter 1024 or 2048 for key length)

Switch(config)# username youruser privilege 15 secret YourStrongPassword

Switch(config)# line vty 0 15

Switch(config-line)# transport input ssh

Switch(config-line)# login local

Switch(config-line)# end

Switch# copy running-config startup-config

با انجام این مراحل، SSH با موفقیت روی سوئیچ شما فعال شده و میتوانید با استفاده از یک کلاینت SSH (مانند PuTTY) و با نام کاربری و رمز عبوری که ایجاد کردهاید، به صورت امن به سوئیچ متصل شوید.